Tutoriel Tor : Comment utiliser le routage en oignon correctement.

71172 vues, 44 réponses

1 2

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Pour la lecture de ce tutoriel, il est recommandé d'avoir lu le psychowiki sur Tor

Table des matières

Installation et paramétrage de Tor :

Sur Windows

Sur Mac

Sur Linux

Comment utiliser Tor correctement :

Exemples de bonnes et de mauvaises pratiques

Les extensions du Tor Browser

Faut-il utiliser un VPN avec Tor

Paramétrer un bridge pour dissimuler l'utilisation de Tor au Fournisseur d'Accès Internet

Tor sur Appareils mobiles :

Android

iPhone

Utilisation avancée de Tor

Dernière modification par Yog-Sothoth (05 avril 2018 à 17:21)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Installation de Tor sur Windows

L'utilisation de Tor sur Windows n'est absolument pas RdR et est vivement déconseillée. En effet :

1 : Microsoft a une politique de confidentialité de merde et il y a des risques réels pour que Windows enregistre votre activité à votre insu et la fasse fuiter (à dessein ou pas, d'ailleurs).

2 : Windows est le système d'exploitation le plus utilisé dans le monde. Il est donc une cible de choix pour les services de renseignements gouvernementaux.

3 : Windows est un système à la politique de sécurité laxiste par défaut, ce qui le rend vulnérable aux attaques informatiques.

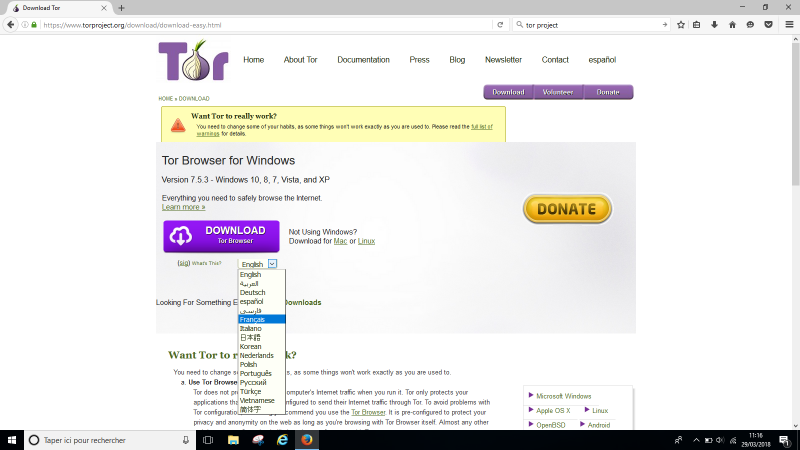

Rendez vous sur la page de téléchargement de Tor sur le site du TorProject. Sélectinonnez le français et téléchargez

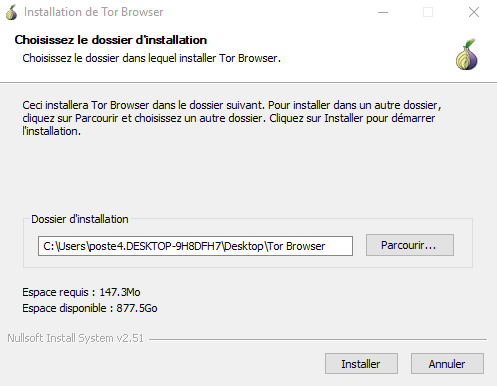

Éxécutez le torbrowserinstall.exe que vous venez de télécharger. Sur la Photo ci dessous, je l'ai mis sur le bureau mais normalement, il devrait se trouver dans le répertoire mes téléchargements.

Suivez les instructions.

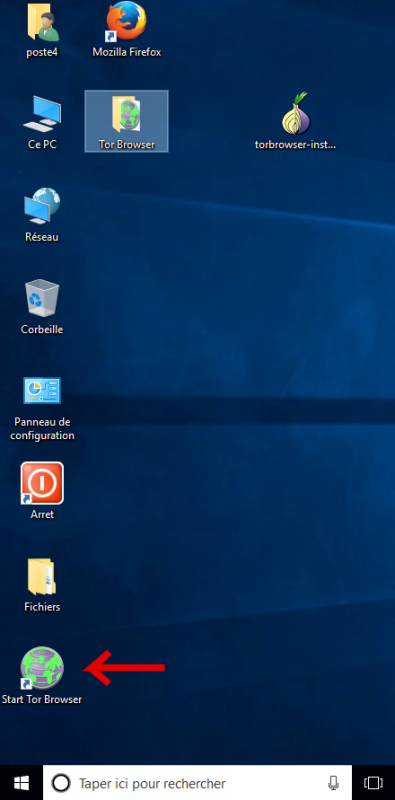

Tor est maintenant installé. Vous avez juste à cliquez sur Start Tor Browser

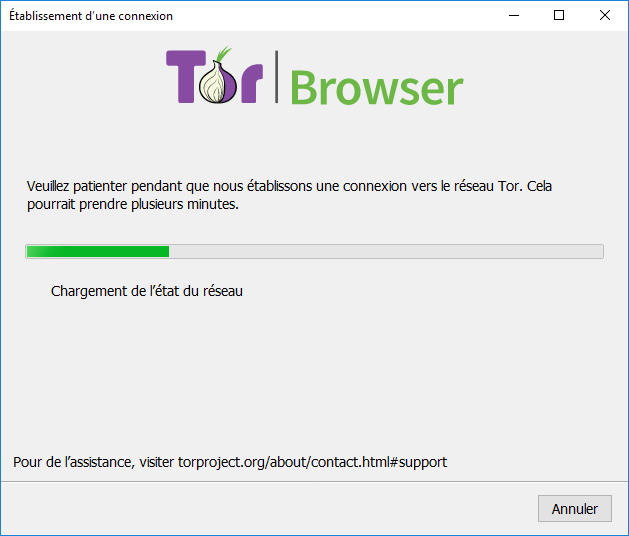

Vous cliquez sur connecter et vous attendez que Tor se connecte.

Vous pouvez maintenant naviguer sur Tor

Dernière modification par Yog-Sothoth (05 avril 2018 à 17:25)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

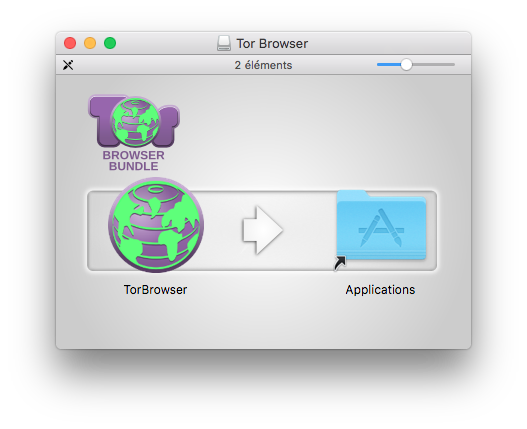

Installation de Tor sur Mac

C'est grosso modo la même procédure que pour Windows. Rendez vous sur la page de téléchargement de Tor sur le site du TorProject. Sélectionnez le français et téléchargez.

À la fin du téléchargement, faites glisser l'app dans les applications

Pour lancer Tor, vous allez dans le finder, puis dans les applications. Vous trouverez le Tor Browser à l'intérieur.

Dernière modification par Yog-Sothoth (05 avril 2018 à 17:27)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Installation de Tor sur Linux

(par exemple Ubuntu)

Vous pouvez procéder de la même manière que sur Windows ou Mac, mais on va voir une méthode beaucoup plus rapide et efficace.

Ouvrez un terminal et rentrez simplement :

sudo apt update && sudo apt install -y tor torbrowser-launcher tor-arm obfs4proxy

Ensuite, pour lancer Tor, vous avez juste à éxécuter dans un terminal :

torbrowser-launcher

C'est tout. Il n'y a rien d'autre à faire.

Dernière modification par Yog-Sothoth (05 avril 2018 à 17:28)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Exemples de bonnes et de mauvaises pratiques

Je ne vais pas revenir sur le fonctionnement du réseau Tor. Pour ça, je vous renvoie au psychowiki sur Tor. Je vais ici vous expliquer comment faire pour naviguer sans compromettre votre anonymat. En effet, la plupars, sinon l'écrasante majorité des arrestations dues à des activités sur Tor l'ont été à cause d'erreurs humaines. Tor peut vous protéger de beaucoup de chose, mais Tor ne vous protégera pas de vous même. Rapellez vous donc que la sécurité, tout comme la réduction des risques, n'est pas un produit, mais un processus : l'utilisation de Tor (ou d'une seringue stérile) n'est pas une garantie de sécurité, mais elle s'inscrit dans ce processus de réduction des risques.

Pour illustrer ça, je vous propose d'analyser deux scénarios :

Scénario n°1

Je veux consulter mes emails, aller sur Psychoactif voir les nouveaux messages, et passer une commande de weed sur WallStreet Market.

Je lance le Tor browser sans vérifier mon niveau de sécurité (Mauvaise pratique n°1). Je vais sur google (mauvaise pratique n°2), je tape "psychoactif", et je clique sur le lien des résultats de recherche (mauvaises pratiques n°3 et 4) qui m'ouvre le site psychoactif.org dans un nouvel onglet (Mauvaise pratique n°5). Ensuite, je veux passer ma commande. Problème, je connais pas l'addresse de WallStreet par cœur. Sur la même session google (Mauvaise pratique n°6), je tape "WallStreet Market DeepDotWeb", je clique sur le résultat de recherche (mauvaises pratiques n°3 et 4, deuxième couche) et j'ouvre le site de DDW dans un 3èm onglet. Une fois que j'ai récupéré l'addresse, je vais sur WSM dans un 4èm onglet et je m'identifie (Mauvaise pratique n°7). Sauf que pour passer ma commande, il faut que je transfère des bitcoins. Je retourne donc dans l'onglet google (mauvaise pratique n°6, deuxième couche) et je tape bitwallet (ou le nom de n'importe quel wallet en ligne sur lequel vous êtes identifié) (Mauvaise pratique n°8) et je clique sur le lien dans la recherche de résultat (mauvaises pratiques n°3 et 4, troisième couche). J'ouvre le site de Bitwallet dans un 5èm onglet et je m'identifie pour faire la transaction. Le temps que mes bitcoins arrivent, je décide d'aller consulter mes emails sur gmail. Toujours dans mon onglet google (mauvaise pratique n°6, troisième couche), je tape "gmail". Je clique sur le résultat de recherche (mauvaises pratiques n°3 et 4, quatrième couche) et j'ouvre gmail dans un 6èm onglet. Je m'autentifie (Mauvaise pratique n°9), je regarde mes emails et j'ai un contact qui m'a envoyé une vidéo sur Youtube. J'ouvre donc Youtube (Mauvaise Pratique n°10) en cliquant dessus (mauvaises pratiques n°3 et 4, cinquième couche) dans un 7èm onglet. Sauf que le problème, c'est que youtube nécessite de mettre le niveau de sécurité du Tor Browser au minimum pour que ça fonctionne. Je suis donc obligé de mettre ce niveau au minimum globalement, c'est à dire y compris pour ma session WallStreet sur laquelle je suis connecté. Comme ma vidéo est toute petite dans le navigateur, je met le Tor Browser en plein écran (Mauvaise pratique n°11). Une fois que ma vidéo est terminée et que mes bitcoins sont arrivés, je passe ma commande sur WS en ayant oublié que mon niveau de sécurité est au minimum.

Analysons les mauvaises pratiques :

- Mauvaise pratique n°1 : Ne pas vérifier si le niveau de sécurité est au maximum.

- Mauvaise pratique n°2 : Utiliser Google. Compte tenu de la politique de confidentialité de Google, c'est un peu un non-sens que de l'utiliser avec Tor. Utilisez plutôt les moteurs de recherche alternatifs. De toute façon, l'exemple que je vous ai donné ci dessus est un peu un mauvais exemple car google n'aime pas Tor et utiliser Google depuis Tor, c'est une véritable purge anale. L'utilisation de moteurs de recherche alternatifs a l'énorme avantage de ne pas vous faire remplir une terachiée de captcha complètement illisibles.

- Mauvaise pratique n°3 : Quand on veut aller sur un site qu'on connait, il vaut mieux taper directement l'url dans la barre d'URL. Ça évite d'interroger les moteurs de recherche et de faire fuiter votre vie privée.

- Mauvaise pratique n°4 : Cliquer sur un hyperlien. Quand vous allez sur un site en ayant cliqué sur un hyperlien, vous envoyez au site cible avec votre requête l'addresse du site source. On appelle ça un référent. Par exemple, cliquez sur ce lien : c'est un site qui vous dit d'où est ce que vous venez. C'est de cette manière que de nombreux sites tiennent des statistiques pour savoir depuis quels sites viennent leurs visiteurs. Quand on navigue sur internet (et pas seulement sur Tor), c'est une bonne pratique de copier coller l'URL dans la barre d'addresse plutôt que de cliquer sur un hyperlien car ainsi, on n'envoie aucun référent au site visité.

- Mauvaise pratique n°5 : Ouvrir 15000 onglets différents

- Mauvaise pratique n°6 : Réutiliser une session google. Au fur et à mesure de votre session, google apprend que "Quelqu'un" veut visiter le site psychoactif.org, puis que ce "quelqu'un" essaie ensuite de connaitre l'addresse de WSM. Ensuite, en vous identifiant sur gmail (Mauvaise pratique n°8), google apprend que ce quelqu'un, c'est vous, et là, c'est mort : vous n'êtes plus anonyme, alors que pourtant, vous utilisez Tor.

- Mauvaise pratique n°7 : Visiter, et même pire, s'identifier sur un service caché en ayant d'autres activités en parallèle. Si le site contient des scripts malveillants qui arrivent à s'éxécuter, il est possible de savoir qu'est ce que vous êtes en train de faire dans votre navigateur. De toute façon, l'utilisation de services cachés requiert la plus grande prudence et on ne juste passe pas sa commande d'héro sur un market tout en regardant des vidéos halakon sur facebook.

- Mauvaise pratique n°8 : Utiliser un wallet en ligne pour lequel vous ne possédez pas la clé privée et pour lequel vous avez probablement du fournir une véritable identité. Pour rappel, c'est comme ça que OxyMonster a été arrêté.

- Mauvaise pratique n°9 : S'autentifier sur un service dans le contexte de cet exemple est juste une erreur fatale. Vous avez fait plusieurs recherches sur google et vous fournissez maintenant votre identité, ce qui permet à google de vous attribuer toutes les recherches que vous avez faites précédemment.

- Mauvaise Pratique n°10 : Youtube est bourré de Javascript dont certains scripts qui pompent vos données comme votre résolution d'écran. Et vous êtes obligé de baisser la sécurité parce que Youtube ne fonctionne pas sans ça.

- Mauvaise pratique n° 11 : On ne met pas le Tor Browser en plein écran. Si vous le faites, vous aurez droit à un petit message d'avertissement comme quoi c'est pas bien ^^. En fait, le Tor Browser est conçu pour se fondre dans la masse et la taille de la fenêtre du Tor Browser a été faite dans cette optique. Les sites sont capables d'extraire la résolution de votre écran pour que les pages s'y adaptent. Donc maximiser le navigateur, c'est prendre le risque d'envoyer au site votre résolution d'écran, ce qui est une information pouvant servir à vous traquer.

Voici maintenant le scénario n°2

Je veux consulter mes emails, aller sur Psychoactif voir les nouveaux messages, et passer une commande de weed sur WallStreet Market.

Je lance le Tor browser. Je vérifie que je suis en sécurité maximum, que le Javascript est bien bloqué, et que l'extension https everywhere bloque toutes les requêtes non chiffrées (Bonne pratique n°1). Je veux commencer par aller sur Psychoactif. Je tape directement l'URL de psychoactif (www.psychoactif.org) dans la barre d'URL (Bonne pratique n°2). Je fais ce que j'ai à y faire. Ensuite, je veux passer une commande sur WSM, mais je ne connais pas l'URL par cœur. Je me déconnecte de PA, et je demande une nouvelle identité au Tor Browser (Bonne pratique n°3), ce qui a pour effet de vider le cache, de supprimer tout les cookies et tous les résidus de données qui pourraient subsister, et d'obtenir un nouveau navigateur tout neuf. Je tape "DeepDotWeb" dans la barre de recherche en haut à droite et je fais faire la recherche par Startpage (Bonne pratique n°4). Lorsque j'ai les résultats de recherche, je copie l'URL de DeepDotWeb, je la colle dans la barre d'URL (Bonne pratique n°5) et je vais sur le site sans ouvrir un nouvel onglet (Bonne pratique n°6) (Variante encore meilleure, mais plus lourde : Je copie l'URL, je demande une nouvelle identité (Bonne pratique n°3[/color]) et je colle ensuite l'URL dans un Tor Browser vierge. C'est personnellement comme ça que je fais). Une fois que j'ai l'adresse de WSM, je la copie, je demande une nouvelle identité pour avoir un navigateur vierge (Bonne pratique n°3, deuxième couche) et je la colle dans la barre d'URL. Je me connecte, et je transfère le nombre nécessaire de bitcoins sur le service caché depuis un Wallet dont je suis le seul à posséder la clé privée, par ex. Electrum (Bonne pratique n°7), en le faisant passer dans le réseau Tor (Bonne pratique n°8, voir chapitre utilisation avancée de Tor). En attendant que mes bitcoins arrivent, j'aimerais bien aller consulter mes emails sur Gmail. Je me déconnecte de WSM et je demande une nouvelle identité (Bonne pratique n°3 troisième couche). Je tape l'adresse de gmail directement dans la barre d'URL (Bonne pratique n°2 deuxième couche). Je baisse la sécurité parce que c'est nécessaire si je veux aller sur gmail, mais ça n'a pas impacté le reste de ma navigation qui s'est faite en sécurité maximale. Dans mes emails, un pote m'a envoyé une vidéo sur youtube. Je copie l'URL de la vidéo et je télécharge la vidéo via le logiciel youtube-dl pour la regarder en local et pour ne pas avoir à aller sur le site de Youtube et me traîner ses cookies et son Javascript de merde (Bonne pratique n°9), tout en faisant passer le téléchargement par Tor (Bonne pratique n°8 deuxième couche). Une fois que j'ai lu mes emails et que j'ai regardé ma vidéo directement sur mon PC, je me déconnecte, je réclame une nouvelle identité (Bonne pratique n°3, quatrième couche), je n'oublie pas de remettre mes paramètres de sécurité en maximum (Bonne pratique n°1 deuxième couche) et je retourne sur WSM voir si mes bitcoins sont bien arrivés pour passer ma commande (Et si j'ai encore oublié l'adresse de WSM, je retourne sur DeepDotWeb de la même façon que précédemment. Le mieux étant de sauvegarder l'addresse dans un gestionnaire de mot de passe comme Keepass).

Voilà. C'est comme ça qu'on utilise Tor de façon safe.

Dernière modification par Yog-Sothoth (05 avril 2018 à 17:44)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Extensions du Tor Browser

Maintenant, décortiquons un peu le Tor Browser pour savoir comment exploiter toutes les fonctionnalités

Règle d'or : On ne touche pas aux réglages du Tor Browser ! Le Tor Browser a été paramétré par des professionnels de la sécurité qui savent ce qu'ils font. On n'installe pas de nouvelles extentions, on ne désinstalle pas celles qui sont en place, on ne modifie pas les moteurs de recherche par défaut. Ce que j'ai dit dans mon topic sur le tracking sur internet à propos des extensions firefox et des réglages de firefox ne s'applique pas ici. Vous voyez le screenshot ci dessous ? Ce qui est entouré en rouge, c'est ce que vous ne devez pas toucher !

Pourquoi ?

Parce que quand vous allez visiter un site, votre navigateur envoie une requête pour récupérer la page, et cette requête contient plein d'information, et notamment le navigateur, sa version, ses paramètres, et le système d'exploitation sur lequel il tourne. En réponse, le site que vous consultez peut envoyer du code (souvent du javascript) qui peut énumérer les plugins que vous avez installé, détecter votre résolution d'écran, deviner vos paramètres, etc. Le Tor Browser a été pensé pour se fondre dans la masse et fait croire entre autre aux sites visités que vous utilisez firefox sous Windows. Donc quand vous installez/désinstallez des extensions du Tor Browser ou que vous touchez à ses paramètres, vous rendez votre navigateur unique, ce qui permet de vous traquer.

Fonctionnalités du Tor Button

En haut à gauche, vous avez un petit bouton en forme d'oignon qui s'appelle le Tor Button et dans laquelle vous avez plein de fonctionnalités dont vous devriez user et abuser.

Security Settings

Il est possible de changer le niveau de sécurité du navigateur. Plus la sécurité est élevé, plus il y aura de contenu de bloqué et en particulier le Javascript. Attention, ceci peut malheuresement rendre certains sites inutilisables à moins de baisser la sécurité. Je vous conseille personnellement de toujours le mettre à son niveau maximal et de le baisser à la demande.

Lorsque vous allez sur des markets, vous devriez toujours mettre cette sécurité à son niveau maximal sans vous poser de questions. Partez toujours du principe qu'un market a de forte chances de contenir des scripts malveillants. Un market qui nécessite de baisser la sécurité pour pouvoir y accéder n'est pas digne de confiance.

New Tor Circuit for this Site

Pour rappel, le principe de Tor est de faire passer votre connexion par 3 relais pour un site du clearweb, et par 6 pour un service caché. Ce circuit de 3/6 relais est change toutes des 10 minutes. Ce bouton vous permet de changer immédiatement de circuit et de prendre un autre chemin dans le réseau Tor pour accéder à votre site ou votre service caché, tout en restant connecté et en gardant votre session. En effet, bien souvent, la connexion à un service se fait via un cookie de session qui est stocké dans le navigateur. C'est ce qui se passe par exemple quand vous êtes connecté à Psychoactif. Le changement du circuit n'affecte donc pas votre connexion. Le cookie qui vous autentifie auprès du site prendra simplement un autre chemin.

Ce bouton est utile principalement en cas de lenteur de chargement des pages. En effet, la connexion transitant par 3 relais, le facteur limitant est le débit du plus faible des 3 relais. Si un relai a un débit de 10 kbits par seconde, vous aurez beau avoir la fibre chez vous, les pages mettront 3 plombes se charger. Dans ces cas là, il est utile de changer de circuit pour avoir un meilleur débit.

New identity

Voici un bouton dont vous devriez user et abuser. "Nouvelle identité" redémarre purement et simplement le Tor Browser, ce qui a pour effet de supprimer tous les cookies qu'il contient et toutes les informations qu'il a stocké en cache. Vous vous retrouvez avec un nouveau navigateur totalement vierge.

L'utilisation de ce bouton prend tout son sens quand il est associé à des bonnes pratiques. Pour vraiment comprendre son intérêt et pourquoi il est juste vital de l'utiliser sans arrêt, je vous renvoie aux scénarios mentionnés plus haut

Tor Network Settings

Permet de demander à Tor d'utiliser un bridge. Le paramétrage d'un bridge fera l'objet d'un post à part entière plus loin.

Extension https everywhere

L'extension https everywhere sert à se connecter en https automatiquement à chaque fois que c'est possible. Quand vous cliquez dessus, il y a deux options :

- Enable HTTPS everywhere, coché par défaut et que vous ne devez jamais décocher

- Block all unencrypted requests, décoché par défaut. Lorsque cette case est coché, HTTPS everywhere bloque tout le traffic qui circule en clair. Vous pouvez/devriez cocher cette case en fonction des circonstances. Lorsque cette case est cochée, vous augmentez votre sécurité, mais vous vous bloquez l'accès à tous les sites en http, ce qui peut être un peu chiant. À vous de voir si vous décidez de le mettre ou pas. En revanche, si vous voulez aller sur le darknet, vous devriez vraiment cocher cette fonctionnalité sans vous poser de question.

Extension NoScripts

L'extension NoScripts permet de gérer un peu plus finement le javascript sans avoir à bidouiller sans cesse le niveau de sécurité. En plus, l'avantage, c'est que vous pouvez activer ou désactiver le Javascript uniquement sur la page que vous consultez sans affecter les autres. D'une manière générale, il est conseillé de désactiver Javascript à chaque fois que c'est possible, et il est dangereux de nagiguer sur le deep web en le laissant activé.

Dernière modification par Yog-Sothoth (05 avril 2018 à 17:31)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Faut il utiliser un VPN avec Tor ?

NON !!! Vous trouverez beaucoup de gens sur internet qui conseillent de le faire. Pourtant, Le Tor project lui même le déconseille et si les personnent qui développent Tor le déconseillent, c'est qu'il y a une bonne raison. J'ai explicité ma position dans ce post que voici :

Yog-Sothoth a écrit

En général, les gens qui utilisent un VPN avant Tor le font dans l'objectif de masquer à leur FAI qu'ils utilisent Tor. C'est une mauvaise idée pour 4 raisons :

1 : Effectivement, ton FAI ne saura pas que tu utilises Tor. En revanche, ton prestataire de VPN, qui possède ton adresse IP et probablement un moyen de paiement, le verra. Tu fais juste un transfert de confiance. Certes, il y a beaucoup de VPN qui prétendent ne pas tenir de logs de connexion, mais tu n'as que leur bonne parole. Utiliser un VPN pour masquer ta connexion Tor, c'est un peu selon moi deshabiller saint Pierre pour habiller saint Paul.

2 : Tor est vulnérable aux attaques par analyse de traffic. Un attaquant qui contrôle un certain nombre de relais Tor incluant des noeuds d'entrée et des noeuds de sortie peut analyser le traffic entrant, même sans avoir accès au contenu (volume et timing des données), voire imprimer un motif temporel en modulant le flux de données, et voir où est ce que ces patterns se retrouvent en sortant du réseau Tor. Le Tor project fait activement la chasse aux relais Tor qui sniffent ou interagissent avec le traffic (plus de détails dans le Psychowiki sur Tor, notamment les programmes Exitmap et Honeyconnector). Le problème des VPN, c'est qu'ils échappent à la surveillance du TorProject.

C'est réellement une faille sérieuse car pour que l'attaque par analyse de traffic puisse aboutir, l'attaquant doit controller statistiquement les deux tiers du réseau Tor (c'est à dire le noeud d'entrée ET le noeud de sortie). Si l'utilisateur utilise un VPN sur lequel des moyens de pression judiciaire ou politique peuvent être exercés, l'attaquant n'a plus besoin que de contrôller un tiers du réseau ce qui facilite l'attaque.

C'est également pour cette raison qu'il est mathématiquement démontrable que 3 rebonds est le nombre qui optimise la sécurité : en dessous, on n'est plus anonyme, et au dessus, ça affaiblit la sécurité : si on suppose n rebonds sans VPN, l'attaquand doit controller la fraction 2/n du réseau, et 1/n en cas de présence d'un VPN (Petit bémol : je ne sais pas quelles mesures le Torproject a pris pour sécuriser les connexions vers des services cachés qui impliquent 6 rebonds (Voir le psychowiki)).

3 : Tor implique de faire transiter ta connexion par 3 noeuds pour un site sur le clearweb, et par 6 pour un service caché, ce qui, de base, ralenti ta connexion. En rajouter un 4èm ou un 7èm (le VPN) la ralenti encore plus.

4 : Si tu veux vraiment masquer ta connexion Tor, tu peux utiliser des bridges. Les bridges sont des noeuds d'entrés non publiés par le TorProject et distribués à la demande (Voir le Psychowiki). C'est tout aussi efficace et c'est une solution approuvée et supportée par le Tor Project.

Le Torproject a un peu explicité sa position. Il est dit ici que VPN+Tor peut effectivement améliorer l'anonymat, mais que c'est dangereux parce que tu augmentes la "surface d'attaque" et que le VPN possède généralement un moyen de paiement.

Si vous voulez cacher le fait que vous utilisez Tor, utilisez un bridge, mais n'utilisez pas de VPN.

Dernière modification par Yog-Sothoth (05 avril 2018 à 17:48)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Mise en place d'un bridge

Tor a un "défaut", c'est qu'il n'est pas du tout discret. Ce n'est pas une vulnérabilité en soi car les données sont bien protégées. Mais pour vous donner une idée, c'est un peu comme si vous rouliez dans la rue à bord d'un char blindé. Si Tor est aussi peu discret, c'est tout simplement parce que la liste des relais d'entrée est publique. Donc pour détecter si une personne utilise Tor et éventuellement la bloquer, il suffit juste de regarder l'IP de destination et de voir si c'est une IP Tor.

Si vous souhaitez dissimuler votre utilisation de Tor, vous devriez utiliser un bridge. Voici comment faire.

1 : Ouvrez le Tor Browser

2 : Tor Button --> Tor Network Setting

3 : Cochez l'option "Tor is censored in my country", sélectionnez "Select a built-in bridge" et Sélectionnez "obfs4". "Meek-Amazon" et "Meek-Azur" Fonctionnent aussi. Par contre, je n'ai pas réussi à faire marcher "fte". Si quelqu'un a des informations à ce sujet, n'hésitez pas à faire péter ^^

4 : Redémarez complètement le navigateur Tor, c'est à dire fermez le et relancez-le manuellement.

5 : Vous pouvez constater que votre nœud d'entrée est désormais un bridge dont l'IP est masquée. À partir de maintenant, votre flux Tor est dissimulé.

Dernière modification par Yog-Sothoth (05 avril 2018 à 17:33)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

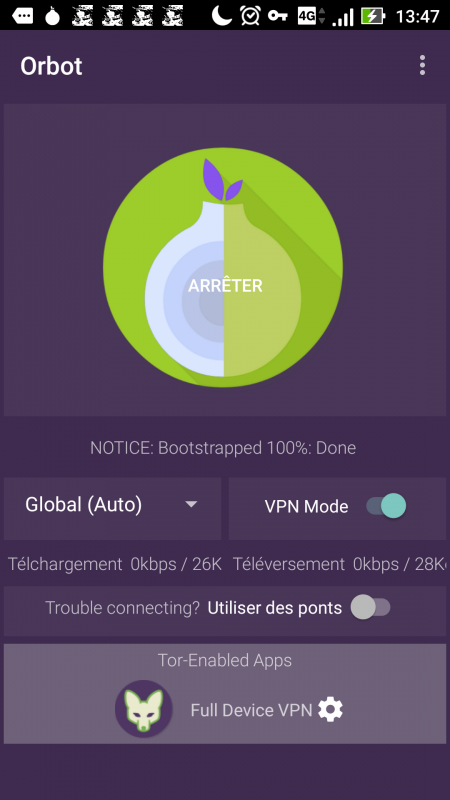

Tor sur Android

Orbot

Page officielle : https://guardianproject.info/apps/orbot/

Page TorProject : https://www.torproject.org/docs/android.html.en

Orbot n'est pas un browser. Il s'agit d'une torbox qui peut torrifier à la demande le traffic internet de toutes vos applications (dont Signal entre autre).

Le browser qui permet de naviguer sur Tor s'appelle Orfox

Dernière modification par Yog-Sothoth (05 avril 2018 à 17:34)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Tor sur iPhone

L'application conseillée par le TorProject est OnionBrowser

Site officiel : https://onionbrowser.com/

Page TorProject : https://blog.torproject.org/tor-heart-o … re-ios-tor

Ouvrez OnionBrowser et attendez d'être connecté à internet.

Une fois que vous êtes connecté, touchez en haut à droite le petit engrenage qui vous permet de modifier les paramètres. Allez dans "Paramètres Globaux"

Voici les réglages à mettre :

Barre d'outils en bas : Comme vous voulez

Interface sombre : Comme vous voulez

Moteur de recherche : StartPage ou DuckDuckgo. Conseillé : Startpage car plus pertinent que DDG

Page d'accueil personalisée : Comme vous voulez. Vous pouvez mettre l'URL de StartPage. Personnellement, j'ai mis l'url de Qwant : https://lite.qwant.com/?si=1&l=fr&a … =1&a=1

Envoyer l'en-tête Ne-pas-me-suivre-à-la-trace : DESACTIVÉ ! Je sais, c'est contre-intuitif, mais le Tor Browser des ordinateurs, celui que je vous ai dit de ne pas modifier, est configuré pour ne pas envoyer cet entête et notre objectif est de se fondre dans la masse.

Modifier les Témoins et le stockage local : Je ne sais pas ce que c'est. Dans le doute, mieux vaut ne pas y toucher.

Intervalle de balayage automatique des témoins : Idem, je ne sais pas ce que c'est. A ne pas toucher.

Tout effacer si en arrière plan : Activé

Autoriser des claviers tiers : Desactivé

*Photo*

Ensuite, retournez sur le petit engrenage en haut à droite et touchez "Paramètres des hôtes". Allez ensuite dans "Paramètres par défaut"

Voici les réglages à mettre :

Autoriser les témoins persistents : Non

Version de TLS : TLS 1.2 seulement

Politique de contenu : Strict (Pas de Javascript, pas de vidéo, etc)

Autoriser les ressources en mode non chiffré : Non

Agent utilisateur (Attention à le recopier correctement) : Mozilla/5.0 (Windows NT 6.1; rv:52.0) Gecko/20100101 Firefox/52.0

Retournez maintenant dans "Paramètres des hôtes". Supposons que vous vouliez aller sur Psychoactif. Le problème, c'est que nous avons interdit Javascript et PA a besoin de Javascript pour afficher les photos et les vidéos. Avec les réglages que nous avons défini, nous pouvons aller sur PA, mais il va y avoir des problèmes d'affichage. On va donc créer un nouveau set de paramètres spécifique à PA. Touchez le petit + en haut à droite, et rentrez l'URL de Psychoactif (www.psychoactif.org), puis "OK".

Ensuite, changez les paramètres dont vous avez besoin (en l'occurence, changez le paramètre "Politique de contenu" pour "Aucune connexion XHR/WebSocket/Vidéo"), Copiez-collez le user agent parce qu'il semblerait que ça ne se fasse pas automatiquement et laissez le reste à "Utiliser la valeur par défaut".

Dernière modification par Yog-Sothoth (05 avril 2018 à 17:35)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Utilisation Avancée de Tor

Dans cette partie, on va voir comment torifier tout ce qui peut être envoyé sur internet, ou presque. En particulier, on va voir comment télécharger une vidéo sur Youtube sans aller sur Youtube et en passant par Tor. Mais avant ça, il va vous falloir quelques petites notions de réseau.

Un ordinateur, c'est un peu comme un open-space d'entreprise. C'est même un open-space très particulier car il y a toujours très exactement 65535 bureaux. Certains bureaux sont vides, d'autres sont occupés par des employés en train de travailler. Comme dans toute entreprise, il y a des envois et des réceptions de courrier. Pour la gestion du courrier, on utilise des enveloppes précises. Par exemple, selon que l'on doit envoyer un bon de commande ou envoyer une publicité à quelqu'un, on ne va pas utiliser les mêmes enveloppes. Cette entreprise est également caractérisée par son addresse postale, par exemple 18 rue du chemin des prés, 97159, Trifouilly-les-oies.

Traduction en langage informatique (Ces 3 concepts sont importants pour la suite) :

Adresse postale --> Adresse IP

Bureau --> Port

Enveloppe --> Protocole (ssh, telnet, http, https, pop3, imap, ftp, etc)

Revenons à nos entreprises. Quand vous voulez aller visiter un site (sans passer par Tor), par exemple www.psychoactif.org, l'employé (votre navigateur) prépare un courrier (une requête) et la met dans une enveloppe adaptée. Sur cette enveloppe, il écrit

www.psychoactif.org, Bureau 443

18 rue du chemin des prés

97159

Trifouilly-les-oies

Traduction en langage informatique :

Envoi d'une requête https sur le port 443 de l'addresse 213.186.33.24

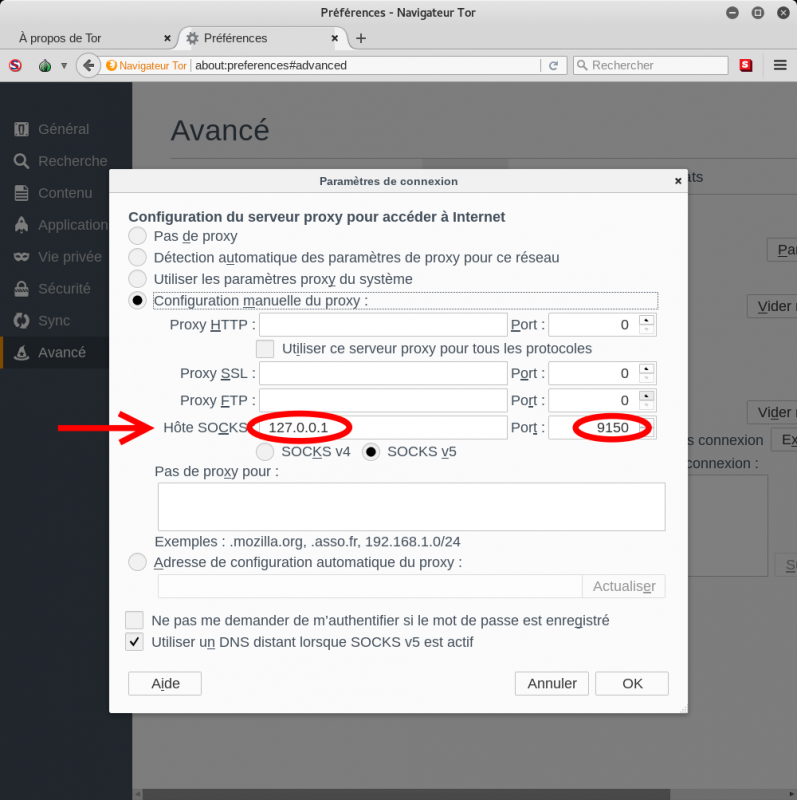

Maintenant, que se passe-t-il quand on fait tourner Tor sur sa machine personnelle. Eh bien c'est très simple : il y a quelqu'un qui s'installe au bureau 9150 de votre machine et qui commence à travailler. Son boulot, c'est d'envoyer tout ce qu'il reçoit à "l'entreprise" Tor. Or ce bonhomme a une petite particularité : il n'accepte que le courrier qui est emballé dans une enveloppe bien particulière : une enveloppe Socks. Cette enveloppe a une particularité : elle peut contenir quasiment toutes les enveloppes en usage dans l'entreprise (ssh, telnet, ftp, etc).

Donc si un employé (votre navigateur) souhaite envoyer un courrier (une requête) à www.psychoactif.org en passant par Tor, il commence par rédiger son courrier, il le met dans une enveloppe https, il écrit l'addresse de www.psychoactif.org comme ci dessus. Ensuite l'employé met l'enveloppe dans une deuxième enveloppe qui s'appelle Socks et qu'il destine à l'employé du bureau 9150 (du même bâtiment donc). Il met donc sur l'enveloppe Socks l'adresse suivante :

Cette entreprise, Bureau 9150

Traduction en langage informatique :

1 : Préparation d'une requête https à destination du port 443 de l'addresse 213.186.33.24

2 : Encapsulation de la requête précédente dans une requête Socks5*

3 : Envoi de la précédente requête Socks5 sur le port 9150 de l'adresse 127.0.0.1**

* : 5 est la version du protocole

** : 127.0.0.1 est une addresse IP très particulière qui signifie tout simplement "soi même". La machine se connecte donc à elle même (si si ! Je vous assure !) sur le port sus-mentionné.

Une fois que l'employé a reçu son enveloppe Socks, il se charge de faire suivre le courrier à l'entreprise Tor qui distribuera ce courrier.

Illustration : Ouvrez le Tor Browser. Allez dans Menu --> Préférences (Et rapellez vous : Ne touchez à rien !!)

Dans l'onglet advanced, allez dans settings

Vous pouvez constater que le Tor Browser envoie tout le traffic sur un serveur Socks5 en écoute sur le port 9150 de votre machine. Ce serveur, c'est le client Tor qui se charge d'envoyer tout le bordel dans le réseau Tor.

Donc sur le principe, pour envoyer du traffic réseau dans le réseau Tor, quel que soit le protocole, c'est extrèmement simple, il suffit, au lieu de l'envoyer directement au destinataire, de l'encapsuler dans du Socks5 et de l'envoyer sur votre propre machine sur le port 9150. Ça se règle dans les paramètres du logiciel que vous utilisez.

Tutoriel avec Youtube-DL.

Youtube-DL est un logiciel qui permet de télécharger des vidéos youtube et et qui est compatible avec tous les systèmes d'exploitation (Windows, Linux et Mac). Téléchargez-le et installez-le depuis le site officiel.

Vous avez besoin de l'URL de la vidéo que vous voulez regarder. Prenons par exemple cette vidéo. Il s'agit d'un tutoriel sur l'installation de Youtube-DL : https://www.youtube .com/watch?v=fKe9rV-gl1c

Pour télécharger cette vidéo, vous devez commencer par lancer le Tor Browser. Le lancement du Tor browser a pour effet de lancer en arrière plan le serveur socks5 du client Tor en écoute sur le port 9150. C'est important : si le Tor Browser n'est pas lancé, la commande suivante plantera !

Finalement, rentrez la commande suivante dans le terminal de youtube-dl :

Code:

youtube-dl --proxy socks5://127.0.0.1:9150/ --no-mark-watched --restrict-filenames --no-cache-dir --user-agent="Mozilla/5.0 (Windows NT 6.1; rv:52.0) Gecko/20100101 Firefox/52.0" --prefer-free-formats https://www.youtube.com/watch?v=fKe9rV-gl1c

Décorticage de la commande

--proxy socks5://127.0.0.1:9150/ : Comme explicité ci dessus, c'est la commande qui envoie le traffic sur la machine locale sur le port 9150 sur lequel écoute Tor.

--no-mark-watched : permet de ne pas marquer la vidéo comme ayant été regardée

--restrict-filenames : Permet d'éviter d'avoir des caractères spéciaux dans le nom du fichier vidéo qui sera créé.

--no-cache-dir : Permet d'éviter de mettre des informations en cache

--user-agent="Mozilla/5.0 (Windows NT 6.1; rv:52.0) Gecko/20100101 Firefox/52.0" : Cette commande est importante pour votre anonymat si vous envoyez votre traffic dans Tor : Elle permet de faire croire à Youtube que vous vous connectez à partir d'un firefox installé sur un Windows. Ce user agent est celui du Tor Browser. Il vous permet de vous fondre dans la masse des utilisateur de Tor.

--prefer-free-formats : Permet d'avoir un fichier vidéo qui utilise un format libre.

https://www.youtube. com/watch?v=lwNhaFMk9rc l'URL de votre vidéo

Si vous voulez vérifier que votre traffic passe bien dans Tor, vous pouvez rajouter l'option --print-traffic qui affiche toutes les requêtes envoyées et reçues et vous permet de contrôler les IP que "voit" Youtube.

Et si vous voulez vraiment vérifier jusqu'au bout, fermez le navigateur Tor pendant le téléchargement : Youtube-DL devrait planter.

Dernière modification par Yog-Sothoth (05 avril 2018 à 23:30)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- Morning Glory

- Ex modo

- Inscrit le 10 Oct 2017

- 4371 messages

- Blogs

Après bon je doute que les gouvernements aient quelque chose à foutre d'une simple consommatrice comme moi...

Et le forum est-ce si important d'y accéder avec Tor?

Je pose juste la question hein. Parce que pour faire un don par exemple faut donner des coordonnées bancaires ou une adresse pour adhérer à l'asso, donc dans tous les cas on est visibles à ce niveau... Je sais pas. J’oscille tout le temps entre pseudo-parano et pensées permissives avec leurs lois à la *biiip*, ça me rend à moitié folle à la longue!

Je pose juste la question hein. Parce que pour faire un don par exemple faut donner des coordonnées bancaires ou une adresse pour adhérer à l'asso, donc dans tous les cas on est visibles à ce niveau... Je sais pas. J’oscille tout le temps entre pseudo-parano et pensées permissives avec leurs lois à la *biiip*, ça me rend à moitié folle à la longue!Par contre l'histoire du VPN, je suis très étonnée vu qu'effectivement on voit qu'il en faut un partout, mais je te remercie pour le conseil! Du coup j'imagine qu'un bridge + un VPN ça marche pas mieux hein? x)

Très intéressant :)

Dernière modification par Morning Glory (05 avril 2018 à 18:25)

Μόρνηνγγ Γλωρύ

I <3 5-HT & DA ~

Hors ligne

DONNER EN BITCOINS

Si vous voulez rester anonyme, ou simplement parce que vous trouvez cela plus pratique, vous pouvez nous faire un don sur Psychoactif en bitcoin. Voici notre adresse bitcoin : 19gLkg9bBotqxyjJEyG2RgosyCYd94RTjy

Hors ligne

De plus, globalement il vaut mieux naviguer anonymement pour protéger ta vie privé.

Hors ligne

- Morning Glory

- Ex modo

- Inscrit le 10 Oct 2017

- 4371 messages

- Blogs

Enfin, après les sites de RC stoquent les adresses en clair aussi... Compliqué d'être 100% rdr

Et donc vous admins, et aussi les adhérents êtes plus "à risques" vis-à-vis de la loi parce que j'imagine que c'est pas très réglo vis-à-vis d'une association de s'inscrire avec une fausse adresse?... Si c'est le cas c'est assez injuste et ça n'incite pas les gens à adhérer toute cette histoire.

Μόρνηνγγ Γλωρύ

I <3 5-HT & DA ~

Hors ligne

Merci !! ENCORE

MM

Dernière modification par Meumeuh (14 avril 2018 à 00:09)

En ligne

- paradoxal

- Nouveau membre

- Inscrit le 08 May 2018

- 8 messages

merci pout tes tuto super bien fait...

J ai fait a peu pres tout mais j ai quand meme l une ou l autre question:

1-dans le s a droite en haut j ai des fois un chiffre est ce normal???

2-quand tu conseil certain navigateur pour aller sur le dark comment le choisir?? suis je automitiquement sur firefox apartir ou moment que je l ai telecharger ou je dois selectionner qq part un des navigateur???

3-est ce dangereux de passer par son wifi pesonnel (et est ce dangereux si qq d autres de ma maison est connecte en meme temps que moi sur tor et lui de facon normal)et au quel cas faut il changer de code d acces recu par son prestataire???

4-qu est ce que l escrow exactement et certain disent qu il paye apres la livraison,est ce ca l escrow ou cela depend du marquet et certain sont avec payement apres livraison??

5-pour acheter des bitc ou vaut il mieux les acheter petite ou grande societe de vente de btc et il y en a qui ne prenne pas ou peu de frais parait il?les quel ???

6-comment faire pour traduire les pages en anglais y a t il des traducteur directement sur tor???

7-quel sont les meuilleur marquet les quelles conseillez vous???

8-certain marquet on des cryptage directement sur leurs sites est ce assez ou faut utiliser d autres cryptages ???

9-que faut il selectionner dans le s a gauche car pas dit dans l explication???

10- c est deja pas mal comme ca je verrai si d autres questions apres...et surtout si tu peux repondre a toutes mes questions.

merci encore pour tes explications

Hors ligne

- Psychedart

- Nouveau membre

- Inscrit le 11 Nov 2018

- 10 messages

Je dois utiliser un VPN pour me rendre sye Psychoactif ?

Hors ligne

- LLoigor

- Modérateurs

- Inscrit le 08 Aug 2008

- 10039 messages

Psychedart a écrit

En fait là, quand je me suis inscrit sur PsychoActif j'ai utilisé mon adresse gmail, et du coup c'est pas sécurisé ce que je fais ? Je voudrais bien avoir une réponse.. Ça craint..

Je dois utiliser un VPN pour me rendre sye Psychoactif ?

Je vais quand même te répondre.

Psychoactif n'est pas sur le deepweb, ni un market ou autre.

Donc a partir du moment ou y a https (le "S" surtout) oui le site est assez sécurisé.

De plus nous ne conservons aucune IP (contrairement à l'immense majorité des forums), ce qui fait que si PA serai piraté (jamais arrivé en 10 ans), la personne n'aurait aucune infos perso vu qu'il n'y a pas d'IP.

Après tu peux utiliser un VPN ou même TOR pour venir sur Psychoactif (Après tout pourquoi pas).

Mais Psychoactif est un site légal de RDR donc "je" vois pas bien l'intérêt.

Fin du HS on reprend la conversation sur TOR.

Вам не нужно делать ничего, кроме перевода подписи

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

LLoigor a écrit

Donc a partir du moment ou y a https (le "S" surtout) oui le site est assez sécurisé.

Le s de https n'est pas une garantie de sécurité. La seule chose que ça signifie, c'est que la connexion avec le truc en face est chiffrée. En aucune manière que le truc en face est bien celui qu'il prétend être. Un attaquant peut très bien monter un site de fishing qui ressemble à Psychoactif et qui soit aussi en https.

De plus, la connexion est bel et bien chiffrée, mais l'entête de la requête ne l'est pas (ce qui est normal car l'entête comporte l'IP de destination, c'est à dire celle du serveur qui héberge psychoactif, ce qui est nécessaire pour que la requête arrive à bon port). Enfin, lorsque tu écris l'adresse de psychoactif dans ton url, ton ordinateur fait ce qu'on appelle une requête DNS sur internet pour convertir l'url en l'IP du serveur.

En gros, pour résumer, quand tu vas sur Psychoactif, personne ne peut voir ni ton mot de passe, ni ce que tu postes sur le forum (contenu protégé par le https), mais le monde entier peut savoir que tu vas sur psychoactif et à quelle fréquence (ou en tout cas ton fournisseur d'accès internet).

Pour éviter ça, je conseille personnellement d'utiliser systématiquement Tor. C'est ce que je fais moi même car Tor perment d'anonymiser complètement ton traffic y compris aux yeux de ton FAI.

LLoigor a écrit

ce qui fait que si PA serai piraté (jamais arrivé en 10 ans), la personne n'aurait aucune infos perso vu qu'il n'y a pas d'IP.

Si PA se fait pirater, nous n'en saurons rien, du moins pas sur le moment. Notre modèle de menace, c'est surtout la fuite de données et pas tellement le vandalisme. Si un attaquant veut exfiltrer des informations de Psychoactif, il a intérêt à ne pas se faire remarquer, et j'ai déjà montré plusieur fois à l'équipe des preuves de concept de l'exfiltration d'infos.

Dernière modification par Yog-Sothoth (15 novembre 2018 à 13:13)

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- torkish

- Nouveau membre

- Inscrit le 02 Feb 2019

- 10 messages

j'ai téléchargé Tor ( version 8 0.5) et j'aimerai savoir comment faire pour désactiver javascripts, j'ai vu que l'extension " https everywhere " été installé d'origine (enfin j'espère) mais je ne comprends pas comment le faire pour javascript ( il y a un logo qui y ressemble sur la droite mais dès que je clique dessus, cela me dirige directement dans un page de sécurité ou il y e des choses à régler ou modifier mais j'ai un peu peur de tout dérégler).

je m'excuse d'avance pour ces informations très vagues mais je n'y comprends pas grands choses moi même.

J'ai vu plus haut qu'on devais obligatoirement aller sur des sites sécurisés ( https) mais en allant voir les markets ( DM et WSM) je n'ai jamais réussi à avoir cette sécurité , est-ce normal vu le style de site ou alors est-ce un problème venant de mon ordinateur ?

Je voulais vous demander si vous avez réussi à vous connecter au forum français car je n'y arrive pas ainsi que sur certains forums sur le deepweb , faut-il baisser la sécurité de TOR (montré dans le tuto) pour pouvoir acccéder à ces forums? est-il possible que les adresses soient morte ou mauvaises ?

Merci pour vos réponses.

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Pour le https, tu n'as pas à t'en préoccuper avec les sites en .onion, la connexion est par conception chiffrée de bout en bout.

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- rootdjack

- Nouveau Psycho

- Inscrit le 12 Aug 2017

- 125 messages

Support , don't punish.....

Hors ligne

- rootdjack

- Nouveau Psycho

- Inscrit le 12 Aug 2017

- 125 messages

Dernière modification par rootdjack (14 mars 2019 à 10:46)

Support , don't punish.....

Hors ligne

- Adam3Jours

- Nouveau membre

- Inscrit le 25 Jan 2019

- 4 messages

), tout d'abord je souhaite te remercier pour tout le travail que tu as effectué et tout ce que j'ai pu apprendre et comprendre grâce à tes différents topics

), tout d'abord je souhaite te remercier pour tout le travail que tu as effectué et tout ce que j'ai pu apprendre et comprendre grâce à tes différents topics  .

.Néanmoins, j'ai plusieurs questions plus ou moins diverses tournants autour du deep web (au cas où, je précise que j'ai lu tout tes topics).

- Une machine virtuelle peut-elle substituer une clé avec Tails (j'ai pas de clé de 8go) ?

Si oui, quel logiciel de virtualisation conseilles-tu parce qu'avec VirtualBox Tails m'informe que ce logiciel peut voir ce que je fais.

- Je souhaite éventuellement commander de la weed (disons envrion 10g) (

). A partir de quelle quantité ca devient risqué de voir les flics débarquer (même si je sais qu'il y a toujours un risque, ils vont pas venir pour 1g) ?

). A partir de quelle quantité ca devient risqué de voir les flics débarquer (même si je sais qu'il y a toujours un risque, ils vont pas venir pour 1g) ?- Un de mes plus gros problèmes est la livraison. Je ne peux pas me faire livrer chez moi (famille toussa toussa), le livrer directement à la poste semble risqué. Connais-tu une autre alternative qui permettrais de pas faire livrer chez moi ?

- Dernière question qui m'intéresse beaucoup, où as tu appris toutes ces choses sur la sécurité et sur le DW car tu as l'air vraiment callé sur le sujet ?

Merci d'avance pour ta réponse :)

Hors ligne

- Balthy

- Nouveau membre

- Inscrit le 23 Aug 2019

- 4 messages

Un plaisir de te lire c'est vraiment du super boulot !

Je vais à l'essentiel, en utilisant juste Tor avec son bridge, peut-on télécharger des torrents sans craindre une mauvaise lettre ?

Et si oui on peut télécharger, j'imagine que le logiciel de torrent (utorrent,bitorrent...) doit être configuré comme le bridge ? à savoir SOCK5 127.0.0.1 port: 9050

J'ai bon ou alors on laisse tomber c'est grillé ?

Merci d'avance de votre réponse

Bonne soirée.

Hors ligne

- Yog-Sothoth

- Hackeur Vaillant

- Inscrit le 18 Apr 2016

- 1029 messages

- Blogs

Balthy a écrit

Je vais à l'essentiel, en utilisant juste Tor avec son bridge, peut-on télécharger des torrents sans craindre une mauvaise lettre ?

NON ! Malheureux, surtout pas !!!

Le protocole torrent est totalement incompatible avec Tor dans sa conception même. Pas au sens ou tu ne peux pas le faire, mais au sens ou c'est pas du tout sécurisé.

Tu vas voir, c'est très simple à comprendre. L'idée du protocole torrent, c'est que quand tu télécharges un fichier, ta machine devient elle même une source de téléchargement de ce même fichier pour d'autres personnes.

L'idée de Tor au contraire, c'est d'être anonyme. Difficile d'être anonyme quand on annonce au monde entier ce qu'on est en train de télécharger.

Il existe ici des tuto détaillé sur le DeepW. Je ne répond pas aux MP de ceux qui ne les ont pas lu.

ECC: C94BCD0576D57A0CA3794151ED410079F18D2ED8

RSA: 0A0279F87BDD585E90653DE8B6E90802FF520AFE

Hors ligne

- » Forums

- » Conseils généraux de réduction des risques

- » Anonymat et sécurité sur internet - Conseil sur le deep web

- » Tutoriel Tor : Comment utiliser le routage en oignon correctement.

1 2

Sujets similaires dans les forums, psychowiki et QuizzZ

|

[ Forum ] TOR - Utiliser un bridge tor (Pour cacher le fait que j’utilise tor)

|

2 |

|

18 | |

|

[ Forum ] Se connecter sur tor

|

8 |

|

[ PsychoWIKI ] Tor, conception, fonctionnement et limites |

0

0 0

0 0

0

Soutenez PsychoACTIF

Soutenez PsychoACTIF